إذا كنت مدير أنظمة، فقد تفكر في الأمان كأنه مهمة لتثبيت أدوات الحماية، وإعدادها للحماية ضد أحدث التهديدات، وتصحيح أخطاء الخوادم ونقاط الاتصال الطرفية، واسترجاع الأنظمة عندما تصاب بفيروس. لذلك إنها ليست مهمة بسيطة، ولكن معالمها واضحة.

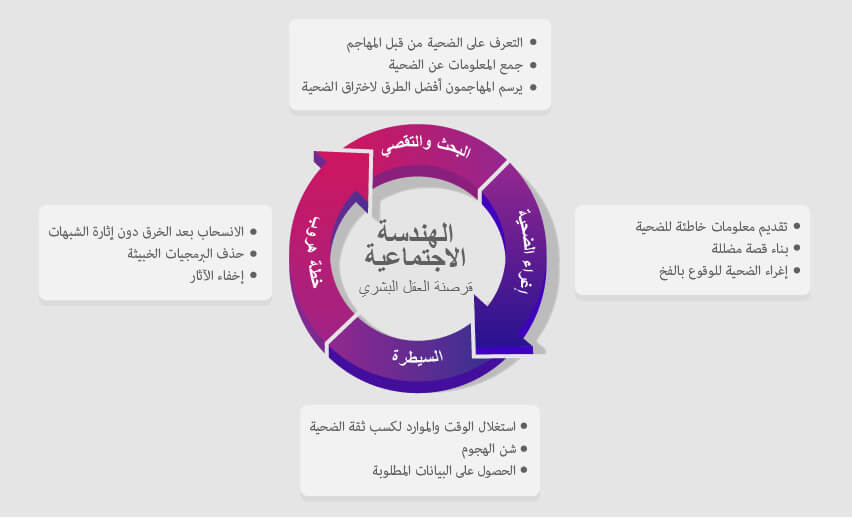

إذا كنت تقوم بتلك المهام وحسب، فذلك يعني أنك تقوم بنصف العمل فقط. فبعض الهجمات الإلكترونية القوية التي ستواجهك لن تستهدف الأجهزة أو البرامج، بل ستكون تستهدف الأشخاص. ولا تحتاج هجمات الهندسة الاجتماعية في الغالب أكثر من هاتف أو حساب بريد إلكتروني واحد.

تسير هجمات الهندسة الاجتماعية على النحو التالي: أولاً، يتصل المهاجم أو يرسل بريداً إلكترونياً إلى مكتب الدعم منتحلاً شخصية هدفه. بحيث يقول المخترق أنه نسي كلمة المرور الخاصة به، ويقوم عادةً بتلفيق قصة منطقية حول هذا الموضوع. وتُستخدم تلك الوسيلة لإقناع ممثل خدمة العملاء بتغيير عنوان البريد الإلكتروني المسجل للضحية إلى عنوان يخص المهاجم، ثم إرسال رمز لإعادة تعيين كلمة المرور إلى العنوان الجديد. وبذلك يصبح حساب الشخص المستهدف بقبضة المهاجم.

ما هو مدى تعرضك لهجمات الهندسة الاجتماعية؟

تعمل هجمات الهندسة الاجتماعية بشكل موثوق ولا تتطلب مهارات برمجية خاصة. تسمح التكنولوجيا المعروفة باسم VoIP للمهاجمين بإجراء مكالمتهم على ما يبدو من هاتف الهدف – هذه التكنولوجيا متوفرة على نطاق واسع ولا تتطلب أيضاً مهارات خاصة. وبتلك الطريقة، ليس من المستغرب أن يكون معدل انتشار هذه الهجمات مرتفعاً ومتزايداً. في عام 2017، اكتشف 76٪ من متخصصي أمن المعلومات هجمات الهندسة الاجتماعية عبر الهاتف أو البريد الإلكتروني، مع كون البريد الإلكتروني هو الناقل الرئيسي. وفي عام 2018، قفز هذا الرقم إلى 83٪.

أدى هذا الارتفاع في الهندسة الاجتماعية وهجمات التصيد عبر البريد الإلكتروني إلى زيادة متزامنة في الحوادث البارزة، وذلك ينطوي على الضحايا:

- بلاك روك

وقع أكبر مدير للأصول في العالم ضحية لهجوم قام به ناشط بيئي خدع كلاً من فاينانشال تايمز وسي إن بي سي. بحيث أرسل الناشط بياناً صحفياً مزيفاً مقنعاً للغاية يقول فيه إن الشركة كانت تغير توجهاتها فيما يتعلق بالسندات التجارية البيئية، مما تسبب في ضجة لمدة قصيرة. - العملة الرقمية

تلقى صاحبو المحافظ الرقمية للعملات المشفرة المعروفة باسم Ethereum هجمات تصيد متخفية في شكل رسائل خطأ مزيفة. بحيث ظهرت هذه الرسائل بشكل رسالة بريد إلكتروني دفعت المستخدمين لتثبيت حزمة تصحيح. وعلى النقيض، فإن الرابط المغلق أدى بهم فعلياً إلى تثبيت إصدار مخترق من برنامج المحفظة يتيح للمهاجمين حصد أرباحهم الرقمية. - وكالات الاستخبارات

في عام 2015، تمكن أحد المتسللون المراهقون من الاتصال بشركة Verizon، والعثور على معلومات شخصية تخص John Brennan – مدير وكالة الاستخبارات المركزية في ذلك الوقت – ودخل إلى حسابه على AOL. وما حدث أن الحساب كان يحتوي على معلومات حساسة، من ضمنها تفاصيل حول طلب المدير للحصول على تصريح أمني. وجراء ذلك تمكن القراصنة من التحدث لفترة وجيزة مع المدير برينان عبر الهاتف. واستغرق الأمر أكثر من عامين للعثور على المخترق واعتقاله.

توضح هذه الحوادث مدى سهولة نشر الفوضى باستخدام أبسط الأدوات التي يمكن تخيلها. بحيث يمكن للمخترقين سرقة الأموال وخداع وسائل الإعلام وسرقة الأسرار من أقوى الشخصيات على وجه الأرض باستخدام هاتف وعنوان بريد إلكتروني فقط.

دافع عن نفسك ضد هجمات الهندسة الاجتماعية

هناك طريقتان للدفاع عن نفسك ضد هجمات الهندسة الاجتماعية.

لحسن الحظ التكنلوجيا موجودة. تم تصميم حل يُعرف باسم DMARC (مصادقة الرسائل المستندة إلى النطاق والإبلاغ والتوافق) للكشف عن رسائل البريد الإلكتروني المخادعة وعزلها، مما يعني أن العنوان الظاهر للمستلم ليس العنوان الذي أرسل بالفعل رسالة البريد الإلكتروني. وعلى الرغم من أن هذه التكنولوجيا تحمي المستخدمين من خلال ضمان عدم استخدام رسائل البريد الإلكتروني الخاصة بهم لإلحاق الأذى، فإن معدلات التبني منخفضة جداً – أقل من 50٪ في جميع الصناعات.

بالإضافة إلى التكنولوجيا، هناك أيضاً السياسات والتدابير، والتي هي في هذه الحالة التدريب على الوعي الأمني. هنا، يقوم مسؤولو الأمن بتدريب عمالهم عن طريق اختبارهم باستخدام رسائل بريد إلكتروني مزيفة. والهدف هو جعل الموظفين قادرين على معرفة الفرق بين البريد الإلكتروني المزيف والأصلي. ويعد التدريب على التوعية الأمنية فعال جداً – حيث تنخفض معدلات رسائل البريد الإلكتروني المخادعة بنسبة 75٪ بعد التدريب على التوعية الأمنية – ولكن يكفي أن يخدع المهاجمون شخصاً واحد فقط للتسبب في حدوث خرق.

في نهاية المطاف، تقليل الضرر والاستجابة السريعة على الحوادث كافية لمكافحة هجمات الهندسة الاجتماعية والتصيد الاحتيالي. وفي حال كان المهاجم مصمم على الاختراق، يكون بحوزته حينها فرصة جيدة جداً لخداع الموظفين باستخدام رسائل البريد الإلكتروني المزيفة أو المكالمات الهاتفية المزيفة، ولكن بكافة الأحوال يبقى المسؤولون الجيدون قادرون على اكتشاف عمليات الاستيلاء على الحساب عند حدوث الاختراق. وعلى الرغم من أنه قد يكون من السهل على المهاجمين سرقة حسابات المستخدمين، إلا أنه لا يزال من الممكن الحد من الضرر الذي يمكن أن يسببوه.