هجمات التصيد الاحتيالي الإلكتروني هي جرائم إلكترونية حيث يتم خداع المستخدمين ليشاركوا بياناتهم الشخصية، مثل تفاصيل بطاقات الائتمان وكلمات المرور، وإعطاء المخترقين صلاحية الوصول إلى أجهزتهم، وذلك غالباً دون معرفة حتى أنهم فعلوا ذلك. وإنها في الأساس عبارة عن برمجية خبيثة تهاجم جهاز الكمبيوتر عن طريقخداعك لتنزيلها.

يستخدم المخترقون أساليب الهندسة الاجتماعية لإجبار الضحايا على النقر أو مشاركة معلومات أو تنزيل ملفات.

بالنسبة لقراصنة التصيد الاحتيالي، فإن جهلك هو نعمة بالنسبة لهم. ونظراً لأن عمليات الخداع تتطلب منك ارتكاب خطأ معين فعلياً، إذا كنت على دراية بهذه الهجمات الخبيثة، فمن السهل نسبياً تجنبها. إذن كيف يمكن الكشف و وتجنب هجمات التصيد الإلكتروني؟ سوف نشرح بالتفصيل أدناه…

- كيف يتم التصيد الإلكتروني

- الأنواع المختلفة لهجمات التصيد الإلكتروني

- آلية الكشف عن عملية خداع إلكتروني

- كيف تحمي نفسك من الخداع الإلكتروني

- ما الذي عليك فعله إذا وقعت ضحية للتصيد الإلكتروني

- أفضل مكافحات الفيروسات للحماية من هجمات التصيد الإلكتروني

كيف يتم التصيد الإلكتروني

عند تصنيف أنواع البرامج الضارة، مثل الفيروسات أو برامج التجسس أو برامج الإعلانات المتطفلة، فإننا نشير إلى طبيعة الإصابة التي تحدثها. وإن التصيد الاحتيالي هو استثناء لهذه القاعدة لأنه يصف كيف حدثت المشكلة، بدلاً من كيف تتصرف البرمجية.

لذا، تنجح عملية التصيّد الإلكتروني عندما ينقر المستخدم على رابط أو ينزِّل ملفاً، وبالتالي يسمح للبرنامج الخبيث بالتسلل إلى جهازه. وفيما يلي سنتوسع في الطرق المختلفة التي يمكن أن تقع من خلالها ضحية للتصيد:

الأنواع المختلفة لهجمات التصيد الإلكتروني

التصيد عبر البريد الإلكتروني

هجمات التصيد الاحتيالي، في أكثر أشكالها شيوعاً، هي رسائل البريد الإلكتروني التي تحث مسلتم البريد على اتخاذ إجراء معين، وعادةً لتحقيق أحد الهدفين:

- خداع المستخدم لمشاركة معلوماته الشخصية

- خداع المستخدم لتنزيل برامج خبيثة وضارة

بمجرد إعطاء البرامج سماحية الوصول، يمكن للمخترقين الوصول إلى حسابك المصرفي، أو سرقة هويتك، أو إجراء عمليات شراء احتيالية باسمك.

على مدى السنوات القليلة الماضية، ازدادت عمليات الاحتيال عبر البريد الإلكتروني بنسبة تفوق 400٪. وقد أدى نمو ونجاح عمليات التصيّد الاحتيالي عبر البريد الإلكتروني أيضاً إلى الانتشار الجنوني لهذه العمليات. سنناقش المزيد حولها أدناه:

SMiShing

كما يوحي الاسم، يشبه أسلوب SMiShing الخداع عبر البريد الإلكتروني، لكنه يخدع المستخدمين عبر الرسائل النصية. وبالمجمل، يعرف الكثير من الناس التصيّد الاحتيالي عبر البريد الإلكتروني، ولكن مستوى الوعي حول الاحتيال عبر الرسائل القصيرة أقل من النمط السابق الذكر، مما يزيد من احتمال وقوع الناس ضحية لعملية تصيد.

Spear Phishing

يستخدم Spear phishing نفس أساليب الحيل التي سبق وذكرناها، ولكن الفرق أنه يستهدف شخصاً محدداً بعينه. بحيث من الممكن أن ترى سلسلة من رسائل البريد الإلكتروني المصممة لإغرائك لاتخاذ إجراء ما. كما يمكن أن تستهدف هجمات التصيد الاحتيالي أيضاً منصات تراسل متعددة.

Whaling

وكما هو الحال في التصيد الاحتيالي، إن whaling يستهدف أيضاً فرداً أو منظمة بعينها. ومع ذلك، عادة يكون شخص لديه الكثير ليخسره، كمدير تنفيذي أو شخص مشهور أو شخصية سياسية أو عائلة ثرية.

توجد طرق تصيد لا نهاية لها، ولكن جميعها تستخدم طعماً موحداً لخداع الضحايا. وهنا يأتي السؤال: كيف يمكنك كشف عمليات التصيد الاحتيالي لتجنبها؟ إليك الطريقة…

آلية الكشف عن عملية خداع إلكتروني

على مر السنين، تطور التصيد الإلكتروني من رسائل البريد الإلكتروني المزيفة إلى استراتيجيات معقدة مصممة لخداع الناس. ولحسن الحظ، العلم قوة والعلامات الحمراء يمكن أن تساعدك في كشف محاولات التصيّد الاحتيالي. فيما يلي بعض العلامات الواضحة التي يجب الانتباه إليها:

محاكات صفحات العلامات التجارية الموثوقة

أحد ممارسات الأمن السيبراني القياسية هي عدم فتح رسائل البريد الإلكتروني الآتية من مرسلين غير معروفين. وليخدعك المخترق، يبني صفحة تطابق صفحات علامات تجارية موثوقة. فقد تتلقى رسالة تبدو كأنها من Apple أو Amazon أو البنك الذي تتعامل معه، ولكنها بالحقيقة زائفة وتحتوي على برامج ضارة للتصيد الإلكتروني.

أخطاء املائية

لا يدفع المخترقون المال لتدقيق كتاباتهم لغوياً… وذلك بقصد معين. إنهم يريدون أن يخدعوا فقط الأشخاص الأكثر غباءً، لذلك غالباً ما تتضمن عمليات التصيد الإلكتروني أخطاءً فادحة، مثل الأخطاء الكتابية أو القواعدية. حيث أن التنسيقات الخرقاء، والرسومات الرديئة، واستخدام خطوط عشوائية هي إحدى العلامات المميزة للتصيد الإلكتروني.

استخدام أساليب التخويف

أسلوبي الاستعجال والتخويف هما تكتيكان تسويقان معروفان لدفع العملاء إلى التصرف بسرعة. ويستخدم المجرمون أيضاً هذين الأسلوبين في عمليات الخداع بغرض جعل الضحايا ينقرون دون تفكير على روابط معينة. فقد يدّعون مثلاً أن حسابك المصرفي على وشك الإغلاق، أو أنك ستواجه غرامة إذا لم تتعاون معهم، أو أن هناك خرقاً أمنياً لحسابك.

يستخدم المخترق عنوان بريد إلكتروني غير رسمي

حتى إذا استطاع المخترقون استنساخ قوالب العلامة التجارية والبريد الإلكتروني لشركة موثوق بها بشكل احترافي، فلا يمكنهم مطلقاً استخدام عنوان البريد الإلكتروني الرسمي للشركة. بحيث يتم إرسال معظم برامج التصيد الإلكتروني من عناوين بريد إلكتروني عشوائية تماماً، ولكن في بعض الأحيان، يتمكن المخترقون من تأمين عناوين مشابه لعناوين الشركات المُستغلة.

يجدر التحقق من موقع الشركة الإلكتروني للحصول على تفاصيل الاتصال الرسمية قبل الرد.

أمور مثالية يصعب تصديقها

إلى جانب استخدام تكتيكات التخويف، تستغل خدع التصيد الإلكتروني أيضاً طبيعتنا المادية. فمثلاً، إن ادعاءات أنك فزت بجهاز iPad، أو عطلة خارج البلاد، أو مليون دولار هي عمليات احتيال كلاسيكية. لذلك تذكر دوماً، إذا كانت الحالة مثالية بشكل لا يصدق، فمن المحتمل أن تكون كذبة.

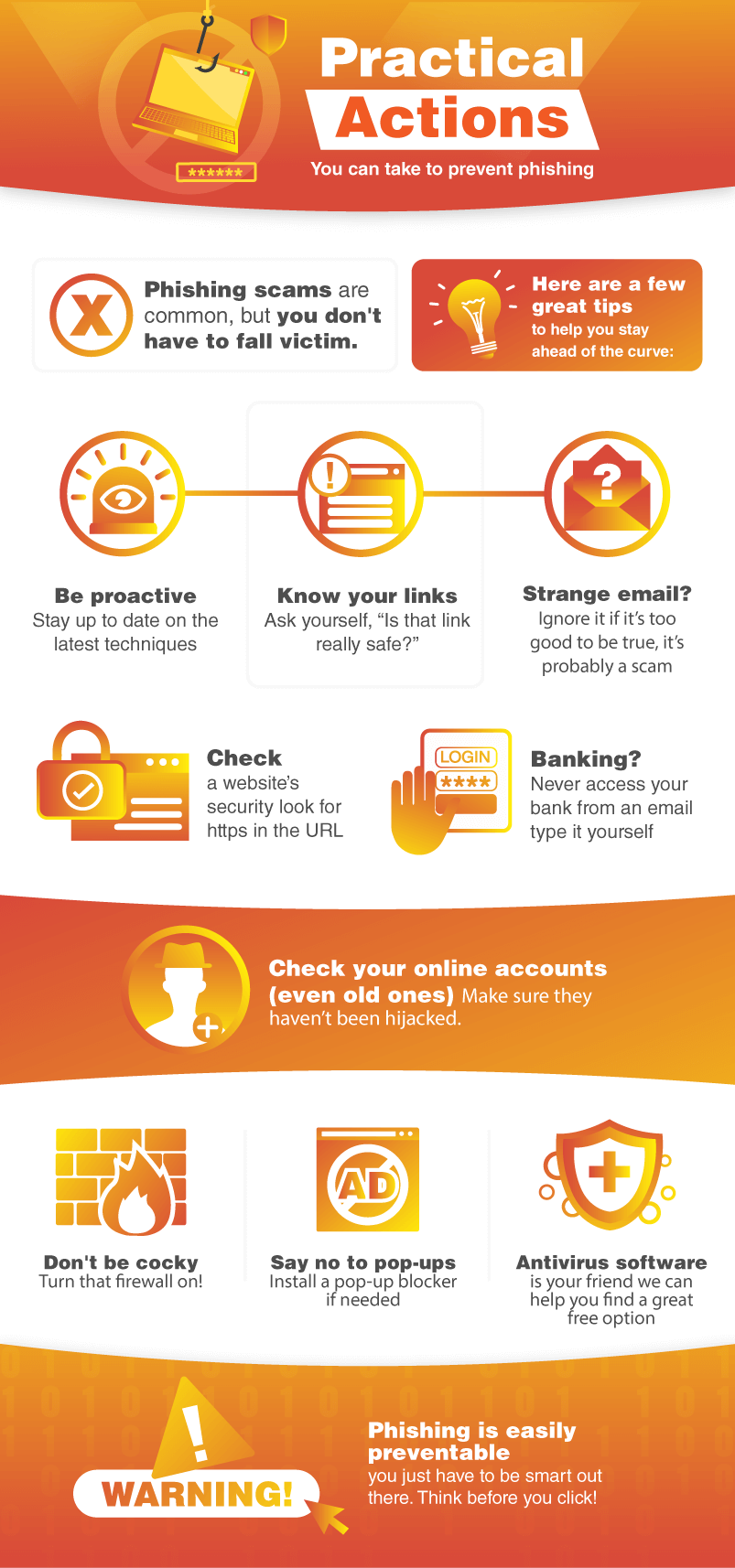

كيف تحمي نفسك من الخداع الإلكتروني

أفضل طريقة للبقاء في أمان من عمليات التصيّد هي فحص جميع رسائلك بشكل جيد. فإذا لم تقع ضحية التصيد، فلن تكون هناك حاجة للقلق بشأن البرامج الضارة. ومع ذلك، توجد تكتيكات أخرى لتقليل فرصة تعرضك لعملية تصيد إلكتروني. وتشمل هذه التكتيكات:

- اختيار خدمات البريد الإلكتروني ذات السمعة الجيدة التي تأتي مع فلاتر للتخلص من الرسائل غير المرغوب فيها والرسائل التصيدية. وعلى الرغم من أن هذه الخدمات ليست فعالة 100٪، إلا أنها قد تقلل من الخطر.

- استخدام برامج مكافحة فيروسات عالية الجودة تأتي مع حماية ضد التصيد الإلكتروني .بحيث تحدد هذه البرامج الرسائل المشبوهة وتحذرك عندما تزور مواقع يمكن أن تكون احتيالية.

- الالتزام بالدخول إلى النطاقات الآمنة ذات البروتوكول https:// وطبقات SSL لضمان أنك تستخدم مواقع ويب موثوق بها فقط.

لقد وقعت ضحية لعملية تصيد إلكتروني. ما الذي يجب فعله الآن؟

مهما حاولت الاستعداد، الأخطاء واردة الحدوث دوماً. وفي حالة مشاركة معلومات شخصية عن طريق الخطأ أو تنزيل برامج ضارة، اتبع هذه الخطوات لتقليل الضرر:

فحص النظام كاملاً

الخطوة الأولى هي إجراء فحص كامل للنظام. فإذا ثبّت برامج ضارة بالغلط، فمن الممكن أنها تتجسس على نشاطك أو تعترض بياناتك. لذلك استخدم مكافح فيروسات لعزل وحذف البرامج الضارة قبل القيام بأي شيء آخر.

ليس لديك برنامج لمكافحة الفيروسات وتبحث عن برنامج جيد؟ لقد اختبرنا جميع مضادات الفيروسات الـ 47 المتوفرة في السوق حتى تتمكن من اختيار الأداة المناسبة لك.

الإبلاغ عن المشاكل

ما يجب عليك القيام به الآن هو الإبلاغ عن الهجوم إلى جميع الجهات المعنية. وهذا يشمل مزود البريد الإلكتروني، والبنك، ولجنة مكافحة الاحتيال في بلدك (على سبيل المثال، هيئة التجارة الفيدرالية في الولايات المتحدة).

يسمح الإبلاغ إلى هذه المنظمات بتخفيض فرصة حدوث هجمات أخرى، ولكنه يمنحك أيضاً الأمان إذا فُرض عليك رسوم مالية نتيجة عملية احتيالية تعرضت لها.

تغيير كلمة المرور

قم بتغيير كل كلمات المرور الخاصة بك على الفور. فيمكن للبرامج الضارة المتطورة سرقة هذه التفاصيل في ثوانٍ، لذا من الأفضل أن تكون يقظاً. بحيث يمكنك اختيار كلمات مرور معقدة وفريدة تستخدم فيها رموزاً وأحرفاً كبيرة وصغيرة مختلفة.

أفضل برنامج لحمايتك من هجمات التصيد الإلكتروني

لقد اختبرنا جميع برامج الحماية الـ 47 المتوفرة في السوق، وذلك وفقاً للأسعار ومراجعات المستخدمين وما إذا كانت تتضمن جداراً نارياً أم لا. وفي حين أن أي برنامج من مضادات الفيروسات الأعلى تقييماً سيحميك من هجمات التصيد الإلكتروني، إلا أننا نوصي باستخدام برامج مكافحة فيروسات مزودة بجدار حماية لأجل مستوى حماية أعلى.

لا تدع المخادعين يدمروا حياتك

بما أن التصيّد الإلكتروني هو قيام شخص ما بخداعك للقيام بشيء يريده، فذلك يعني أنه لن تتمكن أي برامج من حمايتك بشكل كامل. ولكن كما سبق وذكرنا، إن العلم قوة.

إذا كنت على دراية بعلامات التصيد الإلكتروني المعتادة التي يجب مراقبتها، فستكون مستعداً بشكل أفضل لتحديد الرسائل الاحتيالية وتجنب الوقوع ضحية عملية احتيال. وعليك دمج ذلك النهج مع برنامج حماية قوي لإعلامك بوجود أي برامج ضارة تدخل جهازك، ولتبقى واثقاً أن بياناتك الشخصية آمنة.

لمزيد من المعلومات، راجع دليل التصيد الشامل لحماية أجهزتك من جميع أنواع التهديدات التصيدية.